Eine genaue Beschreibung dieser neuen Technologie ergibt sich aus dem Process Mining Manifest, das von Mitgliedern und Unterstützern der IEEE Task Force on Process Mining verfasst wurde. Eine anschauliche Einführung in das Thema können Sie dem Artikel “Geschäftsprozesse durch Datenanalyse transparent machen” aus der Zeitschrift BT-Magazin, Ausgabe 2/2012, Seite 30, entnehmen.

Weiterlesen …Author: Karl Josef Schiffhauer

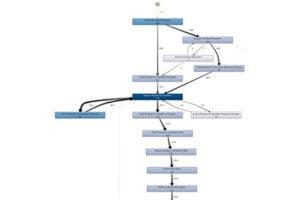

Unsere Vorgehensweise im Bereich Process Minng

Wir unterstützen Sie im Bereich der Prozessanalyse und Prozessoptimierung mit Hilfe von Process Mining. Hierzu benötigen wir Informationen aus den relevanten IT-Systemen, wie beispielsweise einem ERP-System sowie ggf. weiterer IT-Systemen, die für die jeweilige Prozessbetrachtung relevant sind.

Weiterlesen …Einführung in die Arbeitsweise der Process Mining Software

Aus dem für Wissenschaft und Forschung genutzten Tool ProM Framework ist die Process-Mining Software Disco von Fluxicon entstanden. Eine Einführung in Process-Mining sowie die Arbeitsweise von der Software Diso wird von Frau Dr. Anne Roxinat in dem folgenden Video erläutert. Frau Dr. Roxinat ist eine der Software-Ingenieure, die die Software Disco bei Fluxicon entwickelt haben.

Weiterlesen …SAP-Revision mit dem Prüfungstool CheckAud

Bei einer SAP-Revision mit Hilfe des Tools CheckAud for SAP Systems wird die Prüfung nahezu automatisiert durchgeführt. CheckAud deckt hierbei Schwachstellen im Bereich der SAP-Konfiguration sowie der in SAP vergebenen Zugriffsberechtigungen auf.

Weiterlesen …IT-Sicherheitsgesetz für kritische Infrastrukturen

Das neue Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme – kurz IT-Sicherheitsgesetz genannt – ist am 25. Juli 2015 in Kraft getreten.

Das neue Gesetz zur Erhöhung der Sicherheit informationstechnischer Systeme – kurz IT-Sicherheitsgesetz genannt – ist am 25. Juli 2015 in Kraft getreten.

IT-Sicherheitsgesetz betrifft hauptsächlich kritische Infrastrukturen

Betroffen von dem neuen Gesetz sind Unternehmen aus den Bereichen Energie, Informationstechnik und Telekommunikation, Transport und Verkehr, Gesundheit, Wasser, Ernährung sowie aus dem Finanz- und Versicherungswesen. Diese gehören alle zur den Branchen mit kritischer Infrastruktur.

Bundesinnenminister Dr. Thomas de Maiziere schreibt hierzu in einem Beitrag der FAZ vom 18. August 2014, dass die Bundesregierung mit ihrem “Ersten IT-Sicherheitsgesetz” branchenweit Standards für die IT-Sicherheit einführen werde. Lt. De Maiziere soll Deutschland IT-Vorreiter werden und die digitale Infrastrukturen sollen die sichersten der Welt werden.

Bundes- und Landesdatenschutzgesetze haben ausgedient

Ferner soll das bisherige deutsche Datenschutzgesetz ausgedient haben und die geltenden Regelungen würden der technischen Entwicklung nicht mehr gerecht werden. Daher sollen die künftige EU-Datenschutzverordnung das bisher geltende deutsche Recht komplett ersetzen.

Überblick über die internationale Norm ISO 27001

Der internationale Norm ISO 27001 befasst sich mit der Informationssicherheit und dem Schutz vertraulicher Daten. Im Wesentlichen werden mit dieser Norm die Anforderungen an die Aufstellung, die Umsetzung, den Betrieb, die Überwachung, die Bewertung sowie die Wartung und die Verbesserung von einem Informations-Sicherheits-Management-System unter Berücksichtigung der unternehmensspezifischen Risiken vorgegeben.

Weiterlesen …K-Fall-Test gemäß BSI Notfallmanagement

Bei dem Projekt K-Fall Test galt es, die getroffenen Maßnahmen gemäß BSI Notfallmanagement zu beurteilen und nachzuweisen. Grundlage für die Prüfung bildete der BSI-Standard 100-4 Notfallmanagement. In diesem Zusammenhang wurden das Notfallhandbuch, die Notfallorganisation, die Notfallmanagementprozesse sowie die geplanten Aktivitäten für den K-Fall Test bei dem IT-Dienstleister eines Banken-Verbandes beurteilt und der anschließend durchgeführte K-Fall Test vor Ort begleitet.

Bei dem Projekt K-Fall Test galt es, die getroffenen Maßnahmen gemäß BSI Notfallmanagement zu beurteilen und nachzuweisen. Grundlage für die Prüfung bildete der BSI-Standard 100-4 Notfallmanagement. In diesem Zusammenhang wurden das Notfallhandbuch, die Notfallorganisation, die Notfallmanagementprozesse sowie die geplanten Aktivitäten für den K-Fall Test bei dem IT-Dienstleister eines Banken-Verbandes beurteilt und der anschließend durchgeführte K-Fall Test vor Ort begleitet.

Der BSI Notfallmanagement wird in dem BSI Standard 100-4 umfangreich beschrieben und behandelt im Wesentlichen die folgenden Themengebiete:

- Notfallmanagement Prozess

- Initiierung des Notfallmanagement Prozesses

- Konzeption des Notfallmanagements

- Business Impact Analyse

- Risikoanalyse

- Aufnahme des Ist-Zustandes

- Kontinuitätsregeln

- Notfallvorsorgekonzept

- Umsetzung des Notfallvorsorgekonzepts

- Notfallbewältigung und Krisenmanagement

- Test und Übungen

- Aufrechterhaltung und kontinuierliche Verbesserung

Ziel des Projektes war es u.a., die Katastrophenfall-Fähigkeit der wesentlichsten Anwendungssysteme im Rahmen des geplanten Notfalltests unter Beweis zu stellen und gegenüber den Kunden des IT-Dienstleisters in Form einer Bescheinigung zu bestätigen. Bei der Erstellung des Notfallhandbuches sowie der darauf aufbauenden Notfallmaßnahmen wurde darauf geachtet, dass neben den Anforderungen aus dem BSI-Standard 100-4 BSI Notfallmanagement auch die bankaufsichtsrechtlichen Sachverhalte des BaFin (Bundesamt für Finanzdienstleistungsaufsicht) berücksichtigt wurden und die geschäftskritischen Anwendungen für die Banken innerhalb von maximal vier Stunden wieder zur Verfügung gestellt werden konnten. Hierbei galt es, die IT-Systeme mit den geschäftskritischen Anwendungen zu bestimmen und die Abhängigkeiten dieser Systeme im Rahmen des Notfalltests, insbesondere jedoch im Rahmen der Wiederherstellung des Produktionsbetriebes, zu untersuchen.

Vor Beginn des eigentilichen Notfalltests wurden der K-Fall in Form eines “Trockentest” durchgespielt. Im Anschluss daran wurde der eigentliche K-Fall getestet. Hierzu wurden die Produktionssysteme an einem Feiertag nahezu vollständig ausgeschaltet. Im Anschluss daran wurde anhand des zuvor gemeinsam erarbeitete Notfallhandbuches der Wiederanlauf im Backup-Rechenzentrum des IT-Dienstleisters innerhalb der maximalen Ausfallzeit von vier Stunden wiederhergestellt. Dieser Notfallbetrieb wurde über mehrere Tage aufrechterhalten. An einem darauf folgenden Wochenende wurde die Rückführung in den Normalbetrieb, d.h. der IT-Betriebes wurde im eigentlichen Produktionsrechenzentrum wiederhergestellt.

Die Kunden des IT-Dienstleisters wurden im Anschluss über den erfolgreichen Katastrophenfall-Test informiert und der erfolgreiche K-Fall-Test wurde in Form eines Testats bescheinigt.

Prüfung der Leistungsverrechnung bei z/OS

Bei der Prüfung der Leistungsverrechnung von IT-Services im Bereich des IBM Betriebssystem z/OS bei einem IT-Dienstleister im Bankenumfeld galt es, die Ordnungsmäßigkeit und Sicherheit der Verfahren festzustellen. In diesem Zusammenhang mussten die folgenden Fragestellungen zunächst beantwortet werden:

Weiterlesen …ISO 27001 Zertifizierung auf Basis von IT-Grundschutz

Durch eine erfolgreiche ISO 27001 Zertifizierung auf der Basis von IT-Grundschutz des BSI (Bundesamt für Sicherheit in der Informationstechnik, Bonn, kurz BSI genannt) haben Sie die Möglichkeit, Ihre Bemühungen um die Informationssicherheit und die erfolgreiche Umsetzung internationaler Normen unter Anwendung der IT-Grundschutz-Methodik in Ihrem Unternehmen bzw. Behörde nach innen und außen zu dokumentieren.

Weiterlesen …SAP-Prüfung im Rahmen einer IT-Revision

Bei einer SAP-Prüfung im Rahmen einer IT-Revision bei einem Finanzdienstleister wurden nach einer zuvor erfolgten Bestandsaufnahme der SAP-Systemlandschaft im Wesentlichen die folgenden Bereiche geprüft:

Weiterlesen …Prüfung von Rechenzentren und Serverräumen

Die Prüfung von Rechenzentren und Serverräumen durch die interne Revision umfasst neben der Prüfung der physischen Sicherheit im Wesentlichen auch die Beurteilung der folgenden Sachverhalte:

Weiterlesen …Prüfung der Sicherheit von RACF und DB2 unter z/OS

Bei diesem Projekt galt es die Ordnungsmäßigkeit und Sicherheit von RACF und DB2 sowie CICS unter dem Betriebssystem z/OS bei einer Bank zu prüfen.

Bei diesem Projekt galt es die Ordnungsmäßigkeit und Sicherheit von RACF und DB2 sowie CICS unter dem Betriebssystem z/OS bei einer Bank zu prüfen.

In einem ersten Schritt wurden die vorhandenen Sicherheitskonzepte bezüglich RACF und DB2 sowie CICS sowie deren Integration in das Betriebssystem z/OS bewertet. Unter Berücksichtigung der hierbei gewonnenen Erkenntnisse wurde anschließend überprüft, ob die in den Konzepten getroffenen Vorgaben für RACF, DB2 und CICS in den Systemeinstellungen korrekt umgesetzt wurden und die vorgenommenen Einstellungen dazu geeignet waren, einen wirksamen Zugriffsschutz zu gewährleisten.

Anschließend wurden die vorhandenen Zugriffsberechtigungen in den einzelnen Subsystemen ermittelt und einer Beurteilung unterzogen.

Hierbei wurden die folgenden Aspekte betrachtet:

- Administration und Systemkonfiguration

- Benutzermanagement

- sensitive Systemprivilegien

- interne und externe DB2-Sicherheit

- Sicherheit der Zugriffspfade (RACF, SQL, ODBC, JDBC, Netz)

- Funktionstrennung

Abschließend wurde beurteilt, ob die im laufenden Betrieb getroffenen Maßnahmen ausreichen, die Ordnungsmäßigkeit und Sicherheit von RACF, DB2 und CICS zu gewährleisten. Hierbei wurden u.a. die folgenden Aspekte betrachtet:

- Wartung und Betrieb

- Einsatz kritischer Tools

- Backup- und Recoveryvorkehrungen

- SMF-Protokollierung und Auditing.

Brute Force Angriff

Unter einem Brute Force Angriff versteht man den Angriff eines Hackers, welcher durch das Ausprobieren verschiedener Schlüssel versucht, einen Verschlüsselungsalgorithums zu knacken. Hierbei steigt der Zeitaufwand mit der Komplexität des hinterlegten Schlüssels.

Advanced Encryption Standard

Der Advanced Encryption Standard – kurz AES genannt – ist der Nachfolger des in der Vergangenheit genutzten Data Encryption Standards, auch DES genannt.

Der Verschlüsselungsalgorrithmus DES verfügt über Schlüssellängen von 56 (Single-DES), 112 und 168 (Triple-DES) und gilt heute als nicht mehr sicher.

Der Advanced Encryption Standard (AES) verfügt über Schlüsselgrößen von 128, 192 und 256 Bit und bietet somit einen wesentlich größeren Schlüsselraum als der DES-Verschlüsselungsstandard.

ISO 27001 Zertifikat für ein Stadtwerk erteilt

Ziel dieses Projektes war die erfolgreiche Durchführung einer ISO 27001 Erst-Zertifizierung bei einem regionalen Energieversorger bzw. Stadtwerk, so dass im Anschluss ein ISO 27001 Zertifikat auf Basis von IT-Grundschutz durch das BSI ausgestellt werden konnte.

Ziel dieses Projektes war die erfolgreiche Durchführung einer ISO 27001 Erst-Zertifizierung bei einem regionalen Energieversorger bzw. Stadtwerk, so dass im Anschluss ein ISO 27001 Zertifikat auf Basis von IT-Grundschutz durch das BSI ausgestellt werden konnte.

Grundlage für die Zertifizierung war das Zertifizierungsschema des BSI. Vor der ISO 27001 Zertifizierung wurde vom Auftraggeber im Rahmen eines über mehrere Monate laufenden internen Projektes die notwendige Dokumentation erstellt sowie die entsprechenden Maßnahmen umgesetzt und erforderliche Prozesse eingeführt.

Projekt: ISO 27001 Zertifikat auf Basis von IT-Grundschutz bei einem Stadtwerk / Energieversorger

Im Zusammenhang mit der ISO 27001 Zertifizierung bei dem Stadtwerk haben wir

- eine Prüfung der vorhandenen Dokumentation sowie

- eine Prüfung der vom BSI geforderten Referenzdokumente

durchgeführt. Hierbei haben wir besonders auf die Ausgestaltung der Prozesse des Informationssicherheitsmanagements (ISMS) sowie die korrekte Umsetzung der zu prüfenden Bausteine aus den IT-Grundschutzkatalogen geachtet. Im Anschluss an die Dokumentationsprüfung wurde mit dem ISO 27001 Audit vor Ort fortgefahren und in Stichproben geprüft, ob die in der Dokumentation enthaltenen Angaben angemessen und sachgerecht umgesetzt wurden.

Projektergebnis

Die Ergebnisse über die Dokumentationsprüfung sowie die Prüfung bei dem Auftraggeber vor Ort wurden im Anschluss in einem Auditbericht festgehalten. Dieser wurde dem BSI zur weiteren Prüfung vorgelegt und anschließend wurde vom BSI das ISO 27001 Zertifikat auf Basis von IT-Grundschutz erteilt. Das Projekt wurde von uns innerhalb Time und Budget durchgeführt.

Hinweis!

Eine ISO 2001 Zertifizierungen wurde kürzlich von der Bundesnetzagentur für alle Netzbetreiber gefordert und diese hat die Anforderungen in einem ersten IT Sicherheitskataloges zusammengestellt. Gemäß diesem Sicherheitskatalog sollen alle Netzbetreiber verpflichtet werden, bis spätestens 31. Januar 2018 ein Informationssicherheitsmanagement (ISMS) gemäß ISO 27001 aufzubauen. Hierbei soll der IT Sicherheitskatalog auf alle Netzkomponenten oder Teilsysteme, die einem unmittelbaren oder mittelbaren Einfluss auf die Netzfahrweise haben, angewendet werden. Hiervon sind fast alle Netzbetreiber betroffen.

Wir unterstützen Sie gerne bei dem Aufbau eines Informationssicherheitsmanagements (ISMS) gemäß ISO 27001, beispielsweise durch ein aktives Coaching Ihrer Mitarbeiter und die Erstellung der notwendigen Dokumentationsunterlagen bzw. bei der Implementierung der notwendigen Prozesse. Außerdem nehmen wir gerne ISO 27001 Zertifizierungsaufträge von Kunden entgegen, bei denen wir nicht zuvor in einem ISO 27001 Beratungsprojekt mitgewirkt haben.

Auf unserer Kontaktseite finden Sie alle Möglichkeiten, mit uns in Kontakt zu treten.

Operation Windigo identifiziert Linux- und Unix-Server

Kürzlich wurde bekannt, dass Kriminelle in den vergangenen Jahren zehntausende Linux- und Unix-Server von großen Unternehmen und Organisationen zu einem großen SPAM- und Exploid-Botnetz zusammengeschlossen haben. Details hierüber sind in dem Report Operation Windigo von Eset zu finden.

Mit dem Befehl

ssh -G 2>&1 | grep -e illegal -e unknown > /dev/null && echo “System clean” || echo “System infected”

können Linux- bzw. Unix-Administratoren schnell herausfinden, ob ihr System davon betroffen ist.

Weitere Informationen zu Operation Windigo können unter “Operation Windigo: 25.000 Unix-Server als Virenschleuder missbraucht” sowie “Operation Windigo – the vivisection of a large Linux server-side credential-stealing malware campaign” entnommen werden.

Process Mining Camp 2013 in Eindhoven

Das diesjährige Process Mining Camp findet am 28. Mai 2013 von 10:00 bis 19:00 Uhr erneut in Eindhoven (Holland) statt. Hier kann man viel von Profis und Praktikern über Process Mining erfahren. Anerkannte Experten, insbesondere Anne Rozinat von Fluxicon und Professor Wil van der Aalst, halten die Keynotes und stehen für interessante Gespräche zur Verfügung.

Weiterlesen …ISO 27001 Zertifizierung durchgeführt

SITACS hat ein Zertifizierungsaudit im Rahmen einer ISO 27001 Re-Zertifizierung auf Basis von IT-Grundschutz bei der neu-itec GmbH, Neubrandenburg, durchgeführt.

Data Mining Software Monarch

Die Data Mining Software Monarch dient der Analyse von unstrukturierten Daten und wird in Deutschland von der Datawatch GmbH, München, vertrieben. Diese Software wird von uns immer dann eingesetzt, wenn Daten nicht mehr mit ACL oder Excel analysiert werden können, die Daten also vorher aufbereitet werden müssen. Diesbezüglich stellt die Software Monarch einfache Werkzeuge zur Verfügung mit deren Hilfe unstrukturierte Daten für Analysezwecke strukturiert werden können.

Für Monarch spielt es keine Rolle, ob die zu analysierenden Daten hierbei als Druckdatei (*.dat, *.prn, *.prt, *.txt), PDF-, XPS-, HTML-Datei oder als CSV-, XLS-, MDB-Datei vorliegen. Selbst Logdateien aus den verschiedensten IT-Systemen können mit Hilfe von Monarch in strukurierter Form aufbereitet werden.

Die mit der Data Mining Software Monarch aufbereiteten Daten können anschließend in Monarch selbst weiter analysiert oder zur weiteren Analyse nach ACL übergeben werden.

Monarch als Data Mining Software Tool

Beispielsweise haben wir Monarch für die Übernahme von Daten aus tausenden von Rechnungen, die im PDF-Format vorlagen, eingesetzt und konnten somit die Vollständigkeit und Richtigkeit der in den Rechnungen ausgewiesenen Daten prüfen. Oder in einem anderen Fall die Log-Daten eines Windows Server und Linux Systems aufbereiten und analysieren.

Permanentes Audit mit Hilfe von Monarch

Im Rahmen eines permanenten Audits bzw. Continius Audit kann die Data Mining Software Monarch um weitere Produkte von Datawatch ergänzt werden. Beispielsweise können mit Hilfe der Datawatch Data Pump bestimmte wiederkehrende Analysen automatisiert werden. Mit Hilfe des Datawatch Enterprise Servers können die mit Hilfe von Monarch in einem Unternehmen aufbereiteten Daten unternehmensweit zur Verfügung gestellt werden.

Datenanalyse von Massendaten mit Data Mining Tools

Die Datenanalyse von Massendaten mittels Data Mining Tools kommt immer dann zum Einsatz, wenn große Datenmengen analysiert werden sollen. Reichen die Möglichkeiten von Microsoft Access bzw. Excel nicht mehr aus, beispielsweise wenn die Datenbestände zu groß sind oder die Verarbeitung zu lange dauern würde, kommt häufig Spezialsoftware für die Datenanalyse, beispielsweise ACL oder Monarch zum Einsatz.

Weiterlesen …Erstellung einer Verfahrensdokumentation im IT-Bereich

Die Verfahrensdokumentation im IT-Bereich ist immer wieder ein leidiges Thema, insbesondere dann, wenn Datenschutzbeauftragte, Revisoren oder Wirtschaftsprüfer danach fragen.

Die Verfahrensdokumentation im IT-Bereich ist immer wieder ein leidiges Thema, insbesondere dann, wenn Datenschutzbeauftragte, Revisoren oder Wirtschaftsprüfer danach fragen.

Einerseits stehen der Erstellung einer vollumfänglichen Verfahrensdokumentation enge Personalressourcen, zeitliche Restriktionen sowie ggf. auch Eigeninteressen mancher Mitarbeiter im IT-Bereich entgegen. Andererseits verlangen gerade Revisoren und Wirtschaftsprüfer nach entsprechenden nachvollziehbaren Unterlagen, um sich einen Überblick über die vorhandenen Abläufe und Geschäftsprozesse sowie das vorhandene interne Kontrollsystem (IKS) zu verschaffen.

Nur bei Vorlage einer vollständigen Dokumentation besteht die Möglichkeit, einen Soll-/Ist-Vergleich zwischen der schriftlich fixierten Ordnung und den tatsächlichen Abläufen innerhalb eines Unternehmens durchzuführen und mögliche Risiken im IKS zu erkennen.

Was ist eine Verfahrensdokumentation?

Bei der Verfahrensdokumentation handelt es sich um die Anwenderdokumentation sowie die Systemdokumentation eines Softwareproduktes, beispielsweise eines ERP-Systems. Während die Anwenderdokumentation im Wesentlichen eine Beschreibung bzw. Anleitung zur Bedienung des Anwendungssystems liefert, also für den Endbenutzer gedacht ist, handelt es sich bei der Systemdokumentation um eine technische Beschreibung der Software, beispielsweise hinsichtlich der Installation und Konfiguration, der Schnittstellenkonfiguration sowie der systemtechnischen Wartung. Die Systemdokumentation ist also für den Systemadministrator notwendig.

Gemäß den Grundsätze ordnungsmäßiger DV-gestützter Buchführungssysteme (GoBS) ist eine Verfahrensdokumentation für alle IT-Systeme im Bereich des Rechnungswesens vorgeschrieben. Die GoBS schreiben vor, dass die ordnungsgemäße Anwendung des jeweiligen Verfahrens zu belegen ist und der Nachweis der Durchführung der in dem jeweiligen Verfahren vorgesehenen Kontrollen u.a. durch Programmkontrollen sowie durch die Verfahrensdokumentation zu erbringen ist.

Darüber hinaus ist eine Beschreibung des internen Kontrollsystems (IKS) notwendig und die Beschreibung des IKS ist ein Bestandteil der Verfahrensdokumentation. In den GoBS sind einzelne Bereiche aufgeführt, auf die sich die Verfahrensdokumentation insbesondere erstrecken muss. Es handelt sich hierbei nicht um eine abschließende Aufzählung sämtlicher Aufbewahrungspflichtiger Dokumentationsunterlagen, sondern nur um einen Rahmen für den Umfang der Dokumentation. Der Umfang der im Einzelfall erforderlichen Dokumentation wird dadurch bestimmt, was zum Verständnis der Buchführung notwendig ist. Je komplexer ein IT-System bzw. Anwendungssystem ist, um so umfangreicher gestaltet sich die Dokumentation.

Darüber hinaus ist auch eine Beschreibung der vom Programm zugelassenen Änderungen von Systemeinstellungen durch den Anwender ein Bestandteil der Verfahrensdokumentation. Die Beschreibung der variablen, benutzerdefinierten Aufgabenstellungen ist Teil der sachlogischen Beschreibung. Daraus lässt sich die Notwendigkeit der Dokumentation von Änderungen an Tabellendaten, beispielsweise in einem SAP-System, ableiten. Folglich sehen die GoBS vor, dass eine Beschreibung der programmtechnischen Lösung auch die Gültigkeitsdauer einer Tabelle beinhaltet.

Ebenfalls zur Verfahrensdokumentation gehören die Nachweise über die Programmidentität. Hierzu gehört sowohl die Programmdokumentation als auch der Nachweis des gesamten Programmchangemanagements während der gesamten Aufbewahrungsfrist.

Wir unterstützen Sie bei der Erstellung einer angemessenen Verfahrensdokumentation, sei es in Form von Organisationshandbüchern, Dokumentation von Geschäftsprozessen, IT-Systemdokumentationen und Betriebshandbüchern oder Berechtigungskonzepten. Darüber hinaus unterstützen wir Sie bei der Prüfung der Verfahrensdokumentation.

Neben dem Einsatz von modernen Tools, wie beispielsweise ViFlow, Wiki oder SharePoint, können wir in diesem Zusammenhang auf umfangreiche Erfahrungen aus vorangegangenen Projekten zurückgreifen.

Auf unserer Kontaktseite finden Sie alle Möglichkeiten, mit uns in Kontakt zu treten.

IT-Security Beratung

Als Leiter Ihres Unternehmens bzw. Führungskraft verstehen Sie IT-Sicherheit als eine der obersten Managementaufgaben. Sie verfügen über verantwortungsbewusste und kompetente Mitarbeiter, die Ihnen die Sicherheit der in Ihrem Hause installierten IT-Systeme regelmäßig bestätigen. Darüber hinaus verfügt Ihr Unternehmen über die erforderliche Infrastruktur, um die Sicherheit Ihrer Unternehmensdaten sowohl gegenüber internen als auch externen Angriffen wirksam zu schützen. Soweit so gut!

Datenschutz

Die zunehmenden Vernetzung von Computersystemen sowie die automatisierte Verarbeitung personenbezogenen Daten in Unternehmen bergen erhebliche Risiken hinsichtlich der Beeinträchtigung bzw. Verletzung der Persönlichkeitsrechte von Mitarbeitern, Kunden, Lieferanten und ggf. weiterer Personen. Hierbei kommt der Beachtung des Bundesdatenschutzgesetzes durch den innerbetrieblichen bzw. externen Datenschutzbeauftragten eine wichtige Aufgabe zu.

Die zunehmenden Vernetzung von Computersystemen sowie die automatisierte Verarbeitung personenbezogenen Daten in Unternehmen bergen erhebliche Risiken hinsichtlich der Beeinträchtigung bzw. Verletzung der Persönlichkeitsrechte von Mitarbeitern, Kunden, Lieferanten und ggf. weiterer Personen. Hierbei kommt der Beachtung des Bundesdatenschutzgesetzes durch den innerbetrieblichen bzw. externen Datenschutzbeauftragten eine wichtige Aufgabe zu.

Die Anwendung des Bundesdatenschutzgesetztes sollte dabei kein Selbstzweck sein und von fachlich versierten Datenschutzbeauftragten wahrgenommen werden. Die Vergangenheit hat gezeigt, dass durch einen nachlässigen Umgang mit personenbezogenen Daten der materielle Schaden der betroffenen Personen zwar gering ist, jedoch der Reputationsschaden für das Unternehmen, das diesen Schaden verursacht hat, weitaus größer ist und die Existenz des Unternehmens bedrohen kann.

In Folge dessen sollte der betriebliche Datenschutzbeauftragte über Kenntnisse in den nachfolgenden Bereichen verfügen:

- qualifizierte Praxiskenntnisse und Fachkunde auf dem rechtlichen Gebiet des Datenschutzes,

- gute Kenntnisse in der Informationstechnologie,

- Erfahrungen im Umgang und Anwendung von technischen und organisatorischen Sicherheitssystemen,

- umfassende betriebliche und organisatorische Kenntnisse,

- konzeptionelle Vorgehensweise sowie

- kommunikative Fähigkeiten.

Wir unterstützen Sie bei der Anwendung des Bundesdatenschutzgesetzes sowie der konformen Gestaltung Ihrer IT-Systeme. Darüber hinaus übernehme wir bei Bedarf die Aufgabe eines externen Datenschutzbeauftragten bzw. stehen Ihnen gerne beratend zur Seite.

ISO 27001 Beratung und Zertifizierung

Im Rahmen einer ISO 27001 Beratung und Zertifizierung unterstützen wir durch unsere qualifizierten ISO 27001 Auditoren und Berater interessierte Unternehmen und Behörden bei der Einführung bzw. Zertifizierung eines Informationssicherheitsmanagementsystems bzw. ISMS nach der internationalen Norm ISO/IEC 27001.

Prüfung des internen Kontrollsystems durch die Revision

Die Prüfung des internen Kontrollsystems (IKS) durch die interne oder externe Revision kann durch den Einsatz moderner Technologien, wie beispielsweise Process Mining Tools, verbessern und der Revisionsaufwand verringert werden.

Weiterlesen …Analyse von Geschäftsprozessen mit Process Mining

Die Analyse von Geschäftsprozessen mit Hilfe von Process Mining hilft den meisten Unternehmen dabei, die Vielzahl von Prozessen zu überblicken, mögliche Schwachstellen zu erkennen und Optimierungen durchzuführen. Diverse Informationen über Kunden und Umsätze werden meistens mit mehreren komplexen IT-Systemen, beispielsweise CRM-, ERP-, Warenwirtschafts-, Kredit-, Personalmanagementsysteme oder in einem Data Warehouse oder Excel-Tabellen, verwaltet. Fehler in den einzelnen Prozessabläufen zwischen den beteiligten IT-Systemen werden in der Regel erst spät erkannt bzw. erst dann, wenn die Kundenbeschwerden zunehmen oder gravierende Fehler mit monetären Auswirkungen aufgetreten sind.

Weiterlesen …Unterstützung im Bereich Prozess-Audit

Die Missachtung von gesetzlichen Regelungen können empfindliche Geldbußen und zu Reputationsverlusten sowie Umsatzeinbußen führen. Wir stellen in einem ganzheitlichen Ansatz durch ein Prozess-Audit sicher, dass die relevanten Compliance-Anforderungen in Ihrem Unternehmen beachtet werden. Wir beraten und unterstützen Sie durch ein Prozess-Audit bei der Implementierung von Kontrollen in Ihre Geschäftsprozesse und helfen Ihnen, die relevanten Compliance Anforderungen einzuhalten.

Weiterlesen …Unterstützung im Bereich IT-Revision

Die Anforderungen an die Revision von komplexen IT-Systemen sind aufgrund der zunehmenden Komplexität und Technologisierung in den Unternehmen und Behörden die letzen Jahre kontinuierlich gestiegen. Dies bedingt u.a. eine konsequente Fortbildung der IT-Revisoren. Neben allgemeinen Kenntnissen über die Compliance-Anforderungen im IT-Bereich müssen ebenfalls fundierte Kenntnisse über die in den jeweiligen Institutionen zu prüfenden IT-Systeme und Anwendungssysteme vorhanden sein.

Weiterlesen …Unterstützung der internen Revision

Sie verfügen derzeit nicht über die entsprechenden Personalkapazitäten um in Ihrem Hause oder bei externen Dritten eine interne Revision oder prüfungsnahe Beratung durchzuführen.

Egal ob es sich hierbei um Systemprüfungen oder komplexe Prozessaudits handelt.

Weiterlesen …Revision und Compliance

Die Effizienz und die Sicherheit der internen Geschäftsprozesse sind heute wesentliche Wettbewerbsfaktoren. Jedoch wird die Gestaltung der Geschäftsprozesse und der Informationsverarbeitung immer mehr durch eine zunehmende Anzahl an Compliance-Anforderungen geprägt.

Weiterlesen …Optimierung von Geschäftsprozessen mit Process Mining

Die Analyse bzw. die Optimierung von Geschäftsprozessen ist insbesondere dann schwierig, wenn die jeweiligen Prozessabläufe sehr komplex und im Detail nicht vollständig bekannt sind. Infolgedessen kommt es beispielsweise zu Ineffizienzen im Einkauf, zu Wiederholungen von einzelnen Teilprozessen, zu Engpässen in der Produktion oder zu dolosen Handlungen. Hierdurch steigen die Kosten und unnötige Zeit geht verloren und aufgrund von Qualitätseinbrüchen nimmt die Kundenzufriedenheit ab und Kunden gehen möglicherweise verloren.

Weiterlesen …NSA (National Security Agency)

Die National Security Agency (NSA) ist Mitglied der Intelligence Community und auf Kryptologie spezialisiert. Die NSA hat u.a. Empfehlungen zur Sicherheit von IT-Systemen herausgebracht. Hierzu zählen insbesondere die Security Configuration Guides, beispielsweise für

- Anwendungen

- Datenbank-Server (Oracle, Microsoft SQL Server)

- Internet Protocol Version 6 (IPv6)

- Betriebssysteme (iOS5, Mac OS X, Linux, Windows Systeme)

- u.v.a.m

Es lohnt sich, im Rahmen entsprechender Prüfungungen bei der NSA einmal reinzuschauen.

GoB / GoBS

Bei der Abwicklung der Buchführung sind die “Grundsätze ordnungsmäßiger Buchführung” (GoB) zu beachten. Da die Buchführung i.d.R nicht mehr manuell, sondern mit Hilfe der IT abgewickelt wird, hat auch der Gesetzgeber seinerzeit erkannt, dass die GoB um die spezifischen Belange der Informationstechnik erweitert werden müssen. Hieraus sind die “Grundsätze ordnungsmäßiger DV-gestützter Buchführungssysteme”, kurz GoBS genannt entstanden.

Die GoBS wurden in einem Schreiben des Bundesministeriums der Finanzen an die obersten Finanzbehörden der Länder vom 7. November 1995 veröffentlicht (BStBl 1995 I S. 738).

Gegen Ende 2014 wurden die GoBS von den “Grundsätze zur ordnungsmäßigen Führung und Aufbewahrung von Büchern, Aufzeichnungen und Unterlagen in elektronischer Form sowie zum Datenzugriff (GoBD)” abgelöst.

GDPdU Archivierung

GDPdU Archivierung

Die Anforderungen an die Archivierung digitaler Unterlagen sind in den Grundsätzen zum Datenzugriff und zur Prüfbarkeit digitaler Unterlagen, vom 16. Juli 2001, beschrieben.

Die Grundsätze beinhalten konkrete Anwendungsregeln zur Umsetzung des Rechts der Finanzbehörden auf Datenzugriff und zum allgemeinen Umgang mit elektronischen Unterlagen. Die Grundsätze sind offiziell zum 1. Januar 2002 in Kraft getreten. Details gehen aus dem BMF-Rundschreiben vom 16. Juli 2001 (IV D 2 S 0316-136/01 hervor.

GoBD

Die GDPdU wurden Ende 2014 in die “Grundsätze zur ordnungsmäßigen Führung und Aufbewahrung von Büchern, Aufzeichnungen und Unterlagen in elektronischer Form sowie zum Datenzugriff (GoBD)” überführt.

IDW

Das Institut der Wirtschaftsprüfer in Deutschland e. V. (IDW) ist eine Vereinigung von Wirtschaftsprüfern und Wirtschaftsprüfungsgesellschaften in Deutschlands auf freiwilliger Basis. Das IDW ist ein eingetragener Verein, dessen Zweck gemäß Satzung nicht auf einen wirtschaftlichen Geschäftsbetrieb ausgerichtet ist. Der Sitz des IDW ist in Düsseldorf. Eines der Ziele des IDW ist die Unterstützung der Mitglieder bei der Tagesarbeit. Dazu hat das IDW u.a. die sogenannte Prüfungsstandards (IDW PS) und Stellungnahmen zur Rechnungslegung (IDW RS) erstellt, die für die Mitglieder inhaltlich bei der Ausübung der Prüfungstätigkeit zu berücksichtigen sind.

Dolose Handlungen

Dolose Handlungen liegen vor, wenn beispielsweise von Mitarbeitern eines Unternehmens

- Bilanzmanipulationen,

- Untreuehandlungen,

- Unterschlagung sowie

- weitere Handlungen zum Schaden eines Unternehmens

vorsätzlich durchgeführt werden.

Insbesondere im Sprachgebrauch von Revisoren und Wirtschaftsprüfer kommt dieser Begriff vor.

COSO Modell

COSO Modell bildet gemeinsam mit CobiT ein Framework für die Basis zur Umsetzung der Steuerung der Enterprise Governance und des Risikomanagements im Zusammenhang mit der Beachtung von Sarbanes-Oxley auf internationaler Ebene.

COSO steht hierbei für das Committee of Sponsoring Organizations of the Treadway Commission. Urheber des COSO Modells ist das Internal Control-Integrated Framework.

Common Criteria

Common Criteria sind Teil des internationalen Standards ISO/IEC 15408, der zum 1.12.1999 von der Internationalen Standardisierungsorgansation (ISO) für die Prüfung und Bewertung der Sicherheit von Informationstechnik veröffentlicht worden ist.

Die Kriterien (Common Criteria) sind nicht nur Grundlage für die systematische Prüfung, Evaluation und Sicherheit in der Informationstechnik, sondern bieten den IT-Herstellern auch einen Maßstab für die möglichen Sicherheitsmaßnahmen in ihren Produkten. Die Einführung der Common Criteria in Deutschland eröffnet der Wirtschaft die Möglichkeit, IT-Sicherheitszertifikate auf der Basis dieser weltweit einheitlichen Kriterien zu erhalten und somit uneingeschränkt am internationalen Wettbewerb auf dem Gebiet der IT-Sicherheitsprüfung teilzunehmen.

Bundesdatenschutzgesetz – BDSG

Das Bundesdatenschutzgesetz – kurz BDSG genannt- dient dem Schutz der Persönlichkeitsrechte des Einzelnen durch Regulierung des Umgangs mit personenbezogenen Daten.

Business Continuity Management

Business Continuity Management – kurzs BCM genannt – steht synonym für das Notfallmanagement.

AO – Abgabenordnung

Die Abgabenordnung (AO) ist das grundlegende Gesetz des deutschen Steuerrechts. Die AO enthält beispielsweise die grundlegenden und für alle Steuerarten geltenden Regelungen über das Besteuerungsverfahren.

ACL Software zur Massendatenanalyse

ACL steht für Audit Command Language, eine Software der ACL Services Ltd. Vancouver (Kanada) und bietet effiziente Werkzeuge zur Analyse von Massendaten.

Die bewährte Technologie der ACL Software ermöglicht es,

- die Beachtung von Kontrollen sicherzustellen,

- Risiken zu reduzieren,

- Betrug aufzudecken und

- die Rentabilität zu erhöhen

und das bei einem ROI, der sich in Wochen, nicht in Monaten messen lässt.

Mit Hilfe der ACL Software können Unternehmen durch eine unabhängige Verifizierung der Transaktionsdaten eine unternehmensweite Überprüfung und Überwachung von Kontrollen erreichen und damit neues Vertrauen in ihre eigenen Ergebnisse und Prozesse gewinnen.

ACL Services Ltd. ist der führende globale Anbieter von Software für Wirtschaftsprüfung und vergleichbare Berufsgruppen, z.B. IT-Revisoren. Mit einer Kombination aus marktführender Software und Fachwissen stärken ACL-Lösungen das Vertrauen von Unternehmen, in die Genauigkeit und Integrität ihrer Transaktionen, die die Grundlage der immer komplexer werdenden Geschäftsabläufe bilden, sowie in die Effektivität von interner Kontrollen.

SITACS verfügt im Bereich des Einsatzes von ACL über eine langjährige Erfahrung und setzt diese Software im Rahmen von einzelnen Projekten bei Bedarf für Sie kostenlos ein.

SAP

SAP ist der Name eines ERP-Systems, welches von dem Unternehmen SAP Deutschland AG und CO. KG, Walldorf, entwickelt und vertrieben wird.

ACL – Access Control List

Eine Access Control List, oder kurz ACL, beinhaltet eine Liste von Zugriffsberechtigungen einzelner Benutzer, z.B. auf Dateien eines Betriebssystems.

ACL steht aber auch für die Software ACL (Audit Command Language).